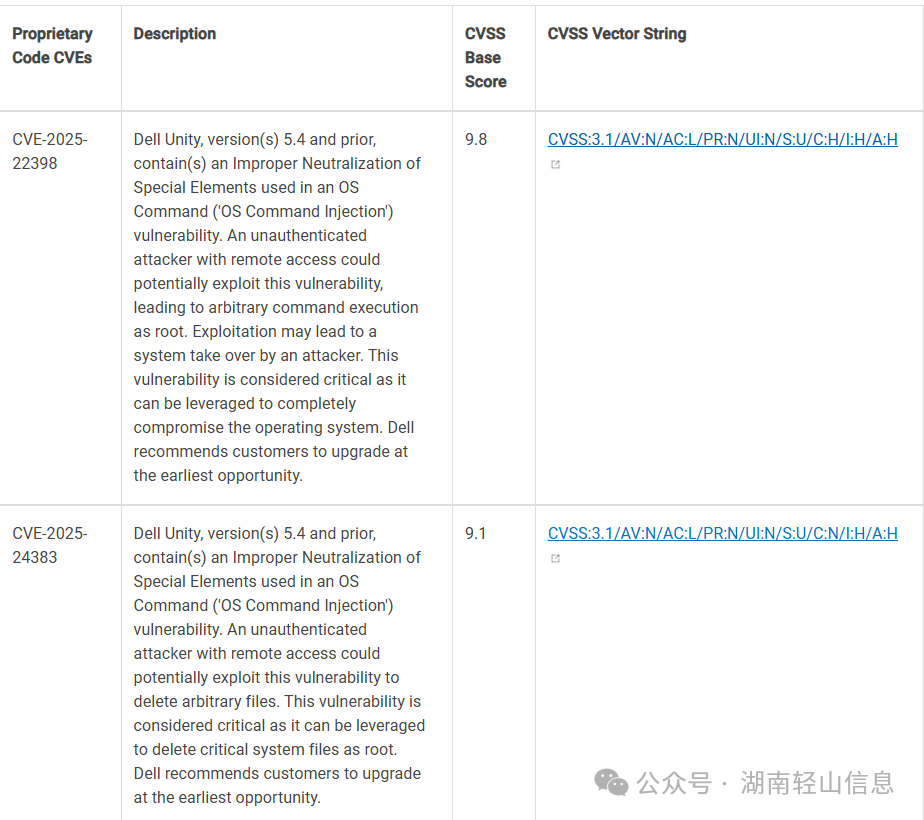

本次共发现了16个不同的漏洞,其中最严重的漏洞在通用漏洞评分系统(CVSS)中的评分为 9.8 分。

CVE-2025-22398(CVSS 评分 9.8)允许通过未经身份验证的远程命令执行以 root 权限完全接管系统。攻击者可以构造针对 Unity API 的恶意网络请求,注入能以完全管理员权限执行的操作系统命令。这一漏洞使各组织面临着被部署勒索软件、数据被窃取以及被安装持久后门程序的风险。

CVE-2025-24383(CVSS 评分 9.1)漏洞使得攻击者能够以 root 权限通过未经身份验证的远程操作删除任意文件,从而对文件系统造成同样危险的破坏。攻击者可以删除关键的系统二进制文件、配置文件或数据存储,这有可能会使存储操作陷入瘫痪,或者为后续攻击创造条件。

本次发现的漏洞可能影响所有未打补丁的戴尔Unity存储系统,包括但不限于Dell Unity 5.4及之前版本。由于戴尔Unity广泛应用于企业数据中心、云计算环境等关键领域,因此该漏洞的潜在影响范围广泛,风险极高。

面对如此严重的安全威胁,戴尔已经发布了相应的安全更新和补丁,以修复该漏洞。作为用户,您应立即采取以下措施来保护您的系统:

1.立即更新系统:访问戴尔官方支持页面,下载并安装最新的安全更新和补丁。确保您的戴尔Unity存储系统已经升级到不受该漏洞影响的版本。

2.加强访问控制:限制对存储系统的访问权限,确保只有授权用户才能访问和管理系统。同时,启用多因素认证等安全机制,提高系统的安全性。

3.监控与审计:启用系统监控和审计功能,及时发现并响应异常活动。

4.备份数据:定期备份重要数据,并确保备份数据的安全性和可恢复性。