2025年6月27日,思科紧急发布安全公告,披露其核心身份认证平台——Cisco Identity Services Engine(ISE)存在两处高危远程代码执行(RCE)漏洞,CVSS评分双双达到满分10.0!攻击者无需认证即可远程控制设备,直接以root权限执行任意代码,企业网络瞬间沦为“透明玻璃屋”。

0

漏洞详情:两枚“核弹级”漏洞的致命杀伤

1

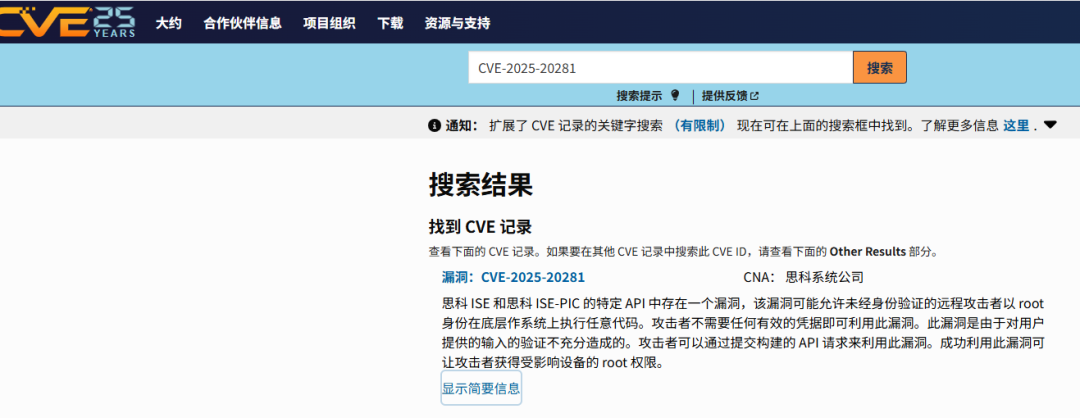

1、CVE-2025-20281:API接口的“无锁之门”

影响版本:ISE/ISE-PIC 3.3及以上版本

漏洞原理:攻击者通过发送特制API请求,绕过身份验证,直接在底层操作系统执行命令。漏洞源于输入验证缺失,相当于给攻击者发了一张“万能通行证”。

攻击场景:攻击者仅需网络访问权限,即可植入恶意代码、窃取敏感数据,甚至将企业网络变为跳板,横向渗透至其他系统。

影响版本:ISE/ISE-PIC 3.4版本

漏洞原理:文件上传功能缺乏验证,攻击者可上传恶意文件至特权目录,并以root权限执行。这相当于将企业核心设备的“钥匙”交给了黑客。

攻击场景:攻击者上传后门程序,长期潜伏监控,或直接篡改配置,导致认证系统崩溃,引发业务中断。

2、CVE-20282:文件上传的“致命陷阱”

0

攻击链推演:从漏洞到沦陷只需三步

2

1、侦察:攻击者通过扫描工具定位暴露在公网的ISE设备。

2、利用:通过CVE-2025-20281或CVE-20282漏洞,上传恶意脚本或直接执行命令。

3、持久化:植入后门、修改日志、窃取凭证,甚至将设备纳入僵尸网络。

0

企业如何自救?补丁与应急方案双管齐下

3

1、立即升级补丁

ISE 3.4 → 补丁2(同上)

ISE 3.3 → 补丁6(ise-apply-CSCwo99449_3.3.0.430_patch4-SPA.tar.gz)

ISE 3.4 → 补丁2(ise-apply-CSCwo99449_3.4.0.608_patch1-SPA.tar.gz)

CVE-2025-20281:

CVE-2025-20282:

网络隔离:限制ISE设备的公网暴露,仅允许可信IP访问管理接口。

日志监控:启用实时日志分析,关注异常API请求或文件上传行为。

最小权限原则:临时禁用非必要API接口,降低攻击面。

2、临时缓解措施

0

历史教训:思科漏洞为何屡成“重灾区”

4

2025年2月:ISE曾曝出CVE-2025-20124(CVSS 9.9)漏洞,攻击者通过Java反序列化漏洞以root权限执行命令。

2023年5月:Small Business系列交换机存在4个高危RCE漏洞(CVSS 9.8),部分型号因生命周期终止无补丁可用。

2020年11月:ISE的Active Directory集成漏洞允许本地攻击者提权至root。

0

结语:安全没有“后悔药”,唯有主动防御

5

在APT攻击日益猖獗的今天,一个未打补丁的漏洞可能让企业数年安全投入付诸东流。立即行动,升级补丁、加固网络、培训员工——这才是抵御“10.0分漏洞”的最佳防线。

END